DES (Data Encryption Standard) es un algoritmo de cifrado simétrico desarrollado por el gobierno de los Estados Unidos en los años 70. Este algoritmo fue diseñado para proteger la información confidencial del gobierno y de los militares, y posteriormente fue adoptado por muchos otros sectores.

El algoritmo DES utiliza una clave de 56 bits para cifrar y descifrar los datos, lo que lo hace relativamente seguro. Sin embargo, debido a la evolución de la informática y la criptografía, hoy en día el DES es considerado como un algoritmo de cifrado débil y se recomienda el uso de otros algoritmos más fuertes, como el AES (Advanced Encryption Standard).

El DES ha sido objeto de varias críticas y ataques, y su seguridad ha sido cuestionada debido a la posibilidad de que alguien pueda encontrar la clave de 56 bits mediante ataques de fuerza bruta o mediante el uso de técnicas criptoanalíticas avanzadas. Además, algunos expertos han planteado preocupaciones sobre posibles backdoors o vulnerabilidades intencionales en el algoritmo que podrían ser explotadas por agencias gubernamentales u otras organizaciones.

¿Cómo funciona el DES?

El DES ha sido reemplazado por algoritmos de cifrado más seguros como el AES (Advanced Encryption Standard), el DES sigue siendo un algoritmo importante en la historia de la criptografía. Aquí te explico cómo funciona el DES:

- Entrada de datos: El proceso comienza con un bloque de datos de entrada de 64 bits que se va a cifrar. Este bloque se divide en dos mitades de 32 bits cada una.

- Clave de cifrado: El DES utiliza una clave de cifrado de 56 bits. La clave se somete a un proceso de permutación y compresión, conocido como «permutación de clave», que elimina bits de paridad y reduce la clave a 56 bits efectivos.

- Generación de subclaves: A partir de la clave de cifrado de 56 bits, se generan 16 subclaves de 48 bits cada una. Cada subclave se utiliza en una ronda de cifrado diferente.

- Rondas de cifrado: El cifrado DES consta de 16 rondas idénticas, excepto que se utiliza una subclave diferente en cada ronda. Cada ronda incluye las siguientes operaciones:

- Expansión de la mitad derecha: La mitad derecha de los datos de entrada se expande de 32 bits a 48 bits mediante una tabla de expansión.

- XOR con subclave: La mitad derecha expandida se combina con la subclave correspondiente mediante una operación XOR (o exclusiva).

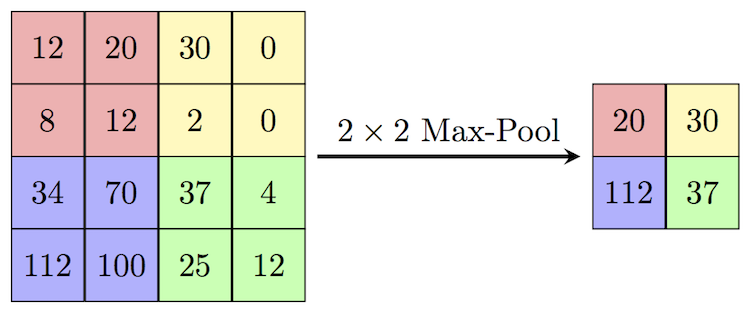

- Sustitución S-Box: Los 48 bits se dividen en ocho bloques de 6 bits cada uno, y cada bloque se sustituye mediante una caja S-Box (caja de sustitución) específica. Estas cajas S-Box realizan sustituciones no lineales en los datos.

- Permutación P-Box: Después de la sustitución S-Box, los datos se permutan nuevamente mediante una tabla de permutación P-Box.

- XOR con mitad izquierda y swap: La mitad derecha cifrada se combina mediante una operación XOR con la mitad izquierda original. Luego, las mitades izquierda y derecha se intercambian para prepararse para la siguiente ronda.

- Ronda final: Después de completar las 16 rondas de cifrado, las mitades izquierda y derecha se intercambian nuevamente, pero esta vez no se realiza una nueva ronda.

- Resultado final: El resultado final es el bloque cifrado de 64 bits, que se considera el texto cifrado.

- Descifrado: El proceso de descifrado es similar, pero utiliza las subclaves en orden inverso. Cada subclave se aplica en orden inverso para deshacer las transformaciones realizadas durante el cifrado.

AES VS DES

La comparación entre AES (Advanced Encryption Standard) y DES (Data Encryption Standard) es importante para comprender las diferencias clave en términos de seguridad y rendimiento. AES es considerablemente más seguro y se considera el estándar actual en cifrado, mientras que DES se considera obsoleto y no se recomienda para aplicaciones donde se requiera una seguridad sólida. La elección entre AES y DES dependerá de los requisitos específicos de seguridad y rendimiento de tu aplicación.

Aquí te presento una comparación entre estos dos algoritmos de cifrado:

Seguridad

- AES: AES es considerado uno de los algoritmos de cifrado más seguros disponibles en la actualidad. Ofrece cifrado robusto y resistente a los ataques criptoanalíticos. AES soporta longitudes de clave de 128, 192 y 256 bits, lo que permite una mayor seguridad a medida que se incrementa la longitud de la clave.

- DES: DES, por otro lado, ha quedado obsoleto en términos de seguridad. Utiliza una clave de 56 bits, lo que lo hace vulnerable a ataques de fuerza bruta modernos. Los ataques exitosos contra DES se han demostrado en la práctica, y no se considera seguro para la mayoría de las aplicaciones sensibles.

Longitud de clave

- AES: Ofrece una variedad de longitudes de clave, incluyendo 128, 192 y 256 bits. Cuanto más larga sea la clave, mayor será la seguridad, pero también mayor será el costo computacional en términos de rendimiento.

- DES: Utiliza una clave fija de 56 bits, lo que limita significativamente su seguridad en comparación con AES.

Rendimiento

- AES: Aunque AES puede ser más exigente en términos de recursos computacionales en comparación con DES debido a las longitudes de clave más largas, los avances en la tecnología moderna han permitido la implementación eficiente de AES en hardware y software.

- DES: Dado que DES es más antiguo y utiliza una clave más corta, su rendimiento es generalmente mejor en comparación con AES en términos de velocidad de cifrado y descifrado.

Adopción

- AES: AES se ha convertido en el estándar de facto para el cifrado en muchas aplicaciones y sistemas de seguridad. Es ampliamente utilizado en todo el mundo y recomendado por agencias de seguridad como el NIST (Instituto Nacional de Estándares y Tecnología) de los Estados Unidos.

- DES: Debido a sus problemas de seguridad, DES ha sido reemplazado por AES en la mayoría de las aplicaciones. Aunque todavía puede encontrarse en sistemas heredados, su uso generalizado ha disminuido significativamente.