La detección de incidentes es un proceso de vigilancia y monitoreocontinuo de los sistemas y redes informáticas con el fin de identificar cualquier actividad inusual o sospechosa que pueda ser indicativa de una violación de seguridad o de un incidente de ciberseguridad. La detección de incidentes implica la recolección, análisis y evaluación de información de varios sistemas de seguridad para determinar si hay evidencia de actividad malintencionada o de cualquier tipo de amenaza a la seguridad de la red.

Funcionamiento de la Detección de Incidentes

La detección de incidentes implica identificar situaciones anómalas o potencialmente peligrosas en un sistema, red u organización. En ciberseguridad, se recopilan datos de actividad, se analizan en busca de comportamientos inusuales y se generan alertas cuando se detecta un posible incidente. Los equipos de seguridad investigan y responden al incidente, documentan las acciones tomadas y aprenden de la experiencia para mejorar la seguridad. Este proceso es esencial para proteger contra amenazas y garantizar la continuidad de las operaciones.

Objetivos de la Detección de Incidentes

La detección de incidentes es un componente fundamental en la ciberseguridad y en la gestión de riesgos de una organización. Los objetivos de la detección de incidentes son varios y esenciales para proteger la infraestructura, datos y recursos de una organización. La detección temprana de un incidente de seguridad puede ayudar a minimizar los daños, a tomar medidas para proteger los sistemas y datos de la organización y a identificar la fuente del problema para evitar futuros ataques. Estos objetivos son los siguientes:

- Identificación Temprana de Amenazas: Uno de los objetivos principales es detectar amenazas y actividades maliciosas en una etapa temprana. Esto permite tomar medidas preventivas antes de que un incidente se convierta en un problema grave.

- Reducción del Tiempo de Detección (Time to Detection, TTD): La detección de incidentes tiene como objetivo reducir el tiempo necesario para identificar una amenaza. Cuanto más rápido se detecte un incidente, más rápido se puede responder y limitar su impacto.

- Minimización del Impacto: Al detectar incidentes de manera temprana, se puede minimizar el impacto en los sistemas, datos y operaciones de la organización. Esto ayuda a prevenir daños significativos y costosos.

- Recopilación de Datos de Inteligencia de Amenazas: La detección de incidentes a menudo recopila datos sobre las amenazas detectadas. Estos datos pueden utilizarse para comprender mejor las tácticas, técnicas y procedimientos (TTP) de los atacantes y mejorar las defensas de seguridad.

- Cumplimiento Normativo: En muchos sectores y regiones, existen regulaciones que exigen la detección y notificación de incidentes de seguridad. Los objetivos de cumplimiento son fundamentales para garantizar que una organización cumple con estas regulaciones.

- Investigación de Incidentes: La detección de incidentes proporciona la base para llevar a cabo investigaciones posteriores. Se pueden analizar las causas subyacentes, la magnitud del incidente y las posibles fuentes de la amenaza.

- Mejora Continua de la Seguridad: A través de la detección y el análisis de incidentes, las organizaciones pueden identificar áreas débiles en sus defensas de seguridad y tomar medidas para mejorarlas.

- Concienciación de los Usuarios: Los incidentes detectados pueden ser utilizados para crear conciencia sobre la ciberseguridad entre los empleados y usuarios. Esto puede incluir capacitación adicional y buenas prácticas de seguridad.

- Gestión de Riesgos: La detección de incidentes es una parte integral de la gestión de riesgos cibernéticos. Ayuda a identificar y evaluar los riesgos, lo que permite a una organización tomar decisiones informadas sobre cómo mitigar y responder a esas amenazas.

- Contención y Erradicación: Una vez que se detecta un incidente, los equipos de seguridad pueden tomar medidas para contener y erradicar la amenaza. Esto implica aislar sistemas comprometidos, eliminar malware y cerrar brechas de seguridad.

- Preparación para Respuestas de Incidentes: La detección de incidentes también tiene como objetivo preparar a la organización para respuestas efectivas ante incidentes. Esto incluye tener planes y procedimientos de respuesta en su lugar, así como la capacidad de movilizar recursos adecuados cuando se necesita.

Proceso de Detección de incidentes

El proceso de detección de incidentes es una parte fundamental de la ciberseguridad de una organización. Permite identificar de manera temprana cualquier actividad sospechosa o evento que pueda indicar una amenaza de seguridad. A continuación, se describe un proceso general de detección de incidentes:

- Recopilación de Datos:

El proceso comienza con la recopilación de datos relevantes. Esto puede incluir registros de eventos de sistemas, registros de seguridad, registros de tráfico de red, registros de aplicaciones, registros de usuarios, entre otros. Estos registros proporcionan una visión detallada de lo que está sucediendo en la red y los sistemas de la organización.

- Normalización y Correlación de Datos:

Los datos recopilados deben normalizarse y correlacionarse para identificar patrones y eventos anómalos. Esto implica la estandarización de formatos y la comparación de datos en busca de eventos que puedan ser indicativos de un incidente de seguridad.

- Definición de Reglas y Firmas:

Se utilizan reglas y firmas predefinidas para buscar actividades conocidas que puedan ser indicativas de un ataque o incidente. Estas reglas y firmas se basan en indicadores de compromiso (IoC) y patrones de comportamiento malicioso conocidos.

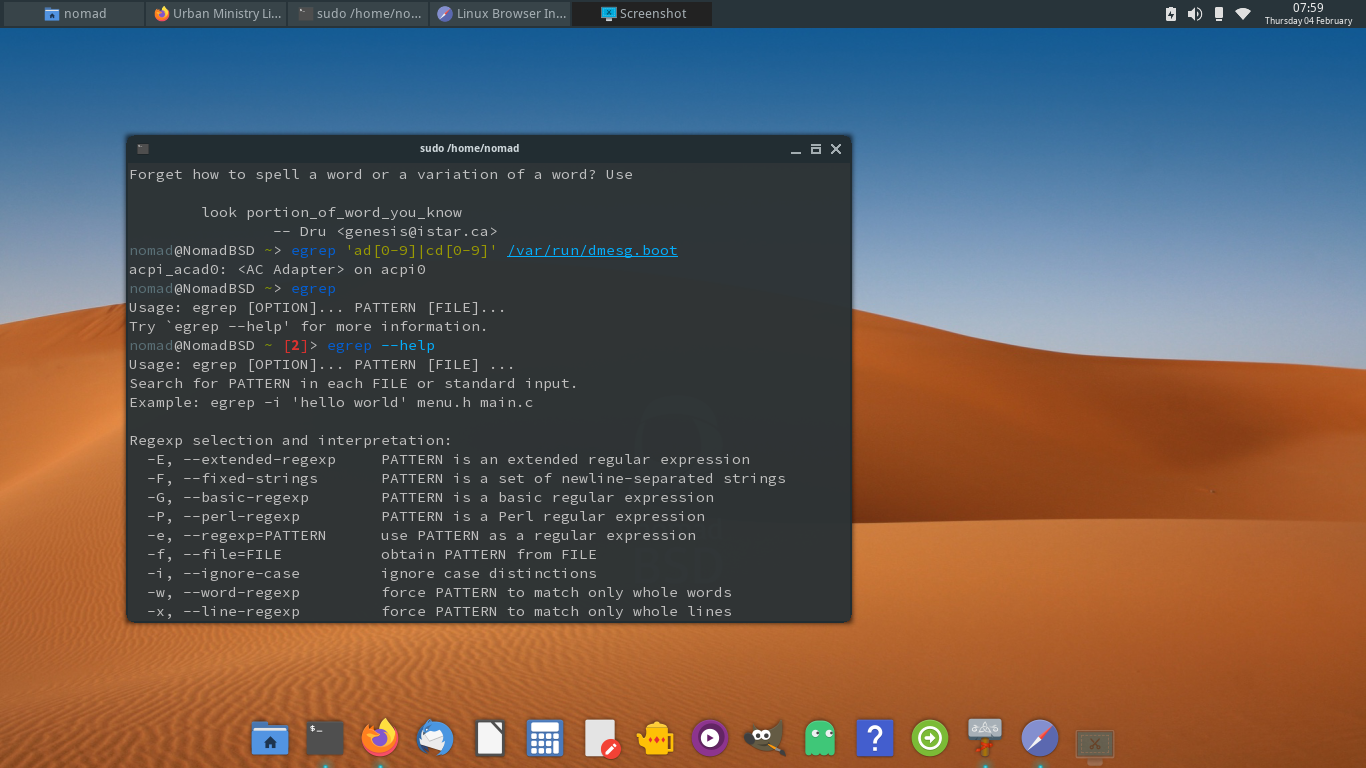

- Análisis de Comportamiento Anómalo:

Además de buscar eventos conocidos, se realiza un análisis de comportamiento anómalo. Esto implica el monitoreo de actividades que se desvían significativamente de los patrones normales de comportamiento. Por ejemplo, un aumento repentino en la transferencia de datos desde un usuario o una máquina puede ser indicativo de un incidente.

- Alertas de Seguridad:

Cuando se detecta una actividad sospechosa o un evento que coincide con las reglas, firmas o comportamientos anómalos definidos, se generan alertas de seguridad. Estas alertas indican que puede haber ocurrido un incidente y deben ser investigadas.

- Priorización y Clasificación:

Las alertas generadas se priorizan y se clasifican en función de su gravedad y el potencial impacto en la organización. Esto ayuda a asignar recursos adecuados para investigar y responder a los incidentes.

- Investigación y Análisis:

Las alertas de seguridad se investigan en detalle para determinar si realmente representan un incidente de seguridad. Esto puede implicar el análisis de registros adicionales, la búsqueda de indicadores adicionales y la comprensión de la naturaleza del evento.

- Notificación y Respuesta:

Si se confirma que se ha producido un incidente de seguridad, se notifica al equipo de respuesta a incidentes y se toman medidas para contener, erradicar y recuperarse del incidente. Esto puede incluir la cuarentena de sistemas comprometidos, la eliminación de malware y la restauración de servicios.

- Documentación y Lecciones Aprendidas:

Se documenta todo el proceso de detección, investigación y respuesta. Esto incluye los hallazgos, las acciones tomadas y las lecciones aprendidas. La documentación es esencial para mejorar las defensas de seguridad y la preparación para futuros incidentes.

- Mejoras en la Detección:

Basándose en la experiencia y las lecciones aprendidas, se realizan mejoras continuas en las reglas de detección, las firmas, los procesos y las políticas de seguridad.

- Informes y Notificación Regulatoria:

Si es necesario, se informa a las autoridades reguladoras y a las partes interesadas sobre el incidente, de acuerdo con las regulaciones aplicables.