La detección de anomalías, también conocida como detección de outliers, es una técnica utilizada en el análisis de datos para identificar patrones que se desvían significativamente del comportamiento esperado o normal en un conjunto de datos.

Objetivos de la detección de anomalías

El objetivo clave de la detección de anomalías es identificar valores o patrones inusuales que pueden ser indicativos de errores, fraudes, ataques de seguridad o comportamientos anómalos. Estos valores o patrones anómalos se conocen como «outliers» o «anomalías».

Aquí desarrollamos los objetivos:

- Identificar Comportamientos Maliciosos: Uno de los objetivos clave de la detección de anomalías en ciberseguridad es identificar actividades maliciosas o intrusiones en sistemas y redes. Estos comportamientos inusuales pueden ser indicativos de ataques informáticos, como intrusiones de hackers, malware o abuso de privilegios.

- Proteger la Integridad de los Datos: La detección de anomalías ayuda a proteger la integridad de los datos al identificar actividades que podrían alterar, dañar o comprometer la información. Esto es crítico en la detección temprana de amenazas como la corrupción de datos o la manipulación no autorizada.

- Minimizar las falsas alarmas: La detección de anomalías busca minimizar las falsas alarmas o alertas incorrectas. Al identificar patrones de comportamiento anómalos de manera efectiva, se reduce el riesgo de sobrecargar a los equipos de seguridad con notificaciones irrelevantes.

- Mejorar la eficiencia operativa: Al automatizar la detección de anomalías, las organizaciones pueden mejorar la eficiencia operativa al identificar problemas potenciales de manera más rápida y precisa, lo que a su vez permite una respuesta más rápida a incidentes y amenazas.

- Detectar Fraudes y Abusos: En entornos financieros y empresariales, la detección de anomalías se utiliza para identificar actividades fraudulentas, como el fraude con tarjetas de crédito, el fraude en seguros o el uso inapropiado de recursos de la empresa.

- Optimizar el Mantenimiento Preventivo: En la industria, la detección de anomalías se utiliza para identificar problemas en maquinaria o equipos antes de que ocurran fallos graves. Esto permite un mantenimiento preventivo más eficiente y menos costoso.

- Mejorar la Seguridad de la Red: En redes de computadoras, la detección de anomalías ayuda a identificar actividades inusuales que pueden indicar ataques, como escaneos de puertos, tráfico de malware o intentos de intrusión.

- Garantizar la Calidad de los Productos: En la fabricación y la calidad de productos, la detección de anomalías se utiliza para identificar defectos en productos o procesos de producción, lo que contribuye a la calidad y la seguridad del producto final.

Métodos para la detección de anomalías

Los métodos utilizados para la detección de anomalías varían dependiendo del tipo de datos y del contexto de aplicación.

A continuación, se describen algunos métodos comunes utilizados para la detección de anomalías:

- Estadísticas Descriptivas:

–Estadísticas Básicas: Utiliza medidas estadísticas como la media, la mediana y la desviación estándar para identificar valores atípicos basados en su distancia con respecto a las estadísticas centrales.

- Métodos de Distancia:

-Detección de Valores Atípicos por Distancia (Outlier Detection by Distance): Calcula la distancia entre puntos de datos y encuentra aquellos que están significativamente alejados de otros puntos.

- Modelos Estadísticos:

-Modelos Gaussianos Mixtos: Supone que los datos normales siguen una distribución gaussiana y detecta valores atípicos basados en la probabilidad de que un punto de datos sea parte de esta distribución.

-Regresión Robusta: Utiliza modelos de regresión que son resistentes a valores atípicos para detectar puntos de datos inusuales en un conjunto de datos.

- Aprendizaje No Supervisado:

–K-Means Clustering: Agrupa datos en clústeres y considera puntos que no se ajustan bien a ningún clúster como valores atípicos.

-DBSCAN (Density-Based Spatial Clustering of Applications with Noise): Detecta valores atípicos como puntos que no se agrupan en densidades suficientemente altas.

- Aprendizaje Supervisado:

-Máquinas de Soporte Vectorial (SVM): Entrena un modelo que separa clases y considera puntos en el límite de decisión como valores atípicos.

-Random Forests: Utiliza un conjunto de árboles de decisión para identificar valores atípicos basados en su rareza en las hojas del árbol.

- Aprendizaje Profundo:

-Autoencoders: Utiliza redes neuronales para aprender una representación de los datos y detectar valores atípicos basados en la discrepancia entre los datos originales y los datos reconstruidos.

-Redes Generativas Adversariales (GANs): Puede generar datos sintéticos y detectar valores atípicos comparando datos reales con datos generados.

- Métodos Basados en Reglas:

-Reglas de Umbral: Establece un umbral en una característica o en una combinación de características y considera valores que superen ese umbral como valores atípicos.

- Métodos de Detección de Cambios:

-CUSUM (Cumulative Sum Control Chart): Supervisa cambios en un proceso a lo largo del tiempo y detecta anomalías cuando se acumulan desviaciones significativas.

-Métodos de Ventana Deslizante: Monitorea datos en ventanas de tiempo y detecta anomalías cuando se observan cambios significativos.

- Métodos de Espacio Multivariable:

-Análisis de Componentes Principales (PCA): Reduce la dimensionalidad de los datos y detecta anomalías en el espacio de menor dimensión.

-Análisis de Componentes Independientes (ICA): Similar a PCA pero busca componentes independientes en lugar de ortogonales.

- Métodos de Minería de Grafos:

–Detección de Anomalías en Grafos: Detecta nodos o conexiones inusuales en redes o estructuras de datos.

Campos donde se aplica la detección de anomalías

La detección de anomalías se aplica en una amplia variedad de campos y sectores debido a su capacidad para identificar patrones inusuales o comportamientos atípicos en datos. Algunos de los campos donde se utiliza la detección de anomalías de manera significativa incluyen:

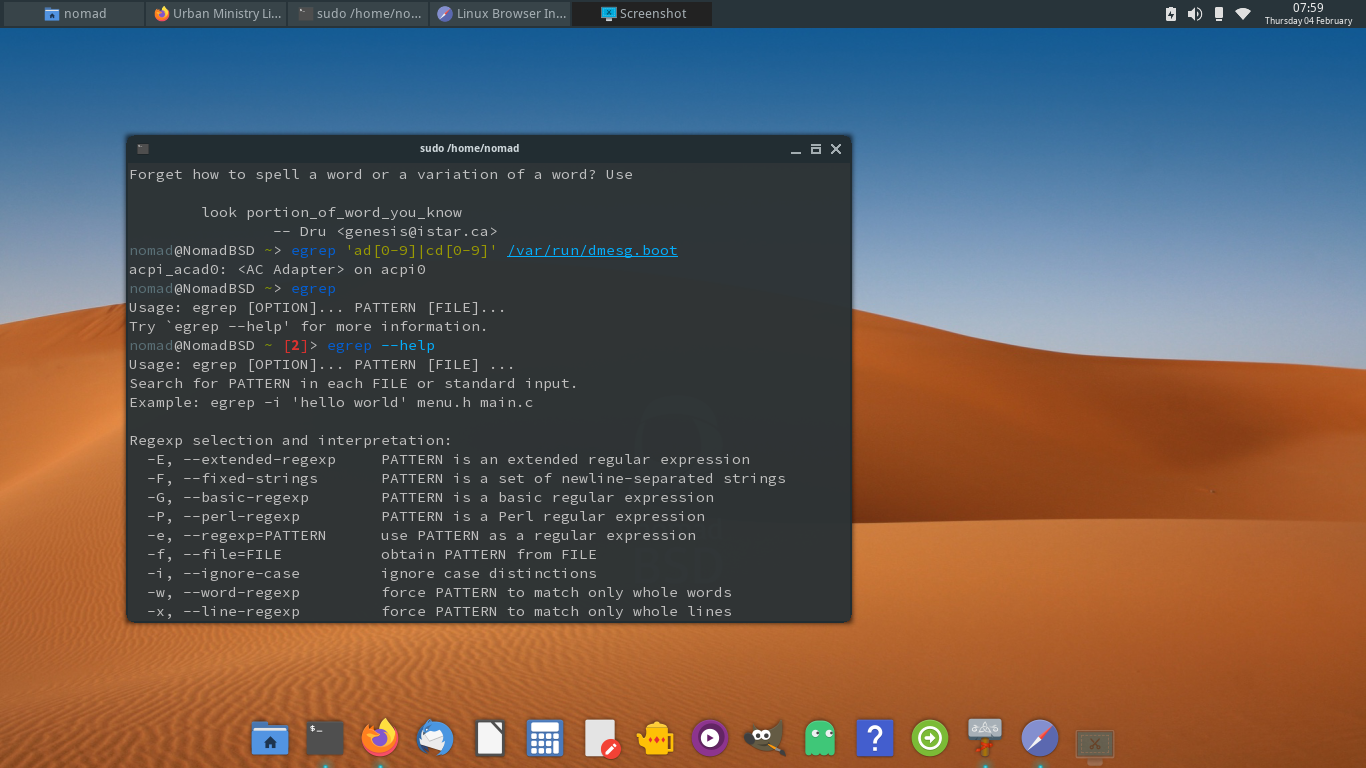

- Ciberseguridad:

-Detección de intrusiones y ataques informáticos.

-Identificación de malware y software malicioso.

-Detección de actividades de hacking y abuso de privilegios.

- Finanzas y Fraude:

-Detección de fraudes con tarjetas de crédito y débito.

-Prevención de lavado de dinero.

-Identificación de transacciones financieras inusuales o sospechosas.

- Salud y Medicina:

-Detección temprana de enfermedades.

-Identificación de anomalías en imágenes médicas como radiografías y resonancias magnéticas.

-Monitoreo de signos vitales para detectar condiciones médicas anormales.

- Manufactura:

-Control de calidad de productos y procesos.

-Detección de defectos en la producción.

-Mantenimiento predictivo de maquinaria y equipos.

- Redes y Telecomunicaciones:

-Detección de intrusos en redes.

-Identificación de tráfico anómalo y ataques DDoS.

-Monitoreo de la calidad del servicio y la red.

- Seguridad Física:

-Detección de intrusiones en sistemas de seguridad, como cámaras de vigilancia y sistemas de alarma.

-Identificación de comportamientos sospechosos en espacios públicos.

-Detección de objetos peligrosos o prohibidos en aeropuertos y edificios públicos.

- Medio Ambiente y Ciencia:

-Detección de anomalías en datos climáticos para pronósticos meteorológicos.

-Identificación de eventos anómalos en estudios científicos, como terremotos o actividad sísmica inusual.

-Monitoreo de la calidad del aire y el agua para detectar contaminación.

- Recursos Humanos:

-Detección de comportamientos laborales inusuales o violaciones de políticas.

-Identificación de fraudes en solicitudes de beneficios y reclamaciones.

-Monitoreo de la productividad y el rendimiento del personal.

- Publicidad y Marketing:

-Detección de clics fraudulentos en anuncios en línea.

-Identificación de comportamientos anómalos en el tráfico web.

-Detección de actividades sospechosas en campañas de marketing.

- Transporte y Logística:

-Detección de mantenimiento necesario en vehículos y flotas.

-Identificación de anomalías en el seguimiento de envíos y la logística de la cadena de suministro.

-Monitoreo de la seguridad en el tráfico y el transporte público.